Kerberos関連の問題を解析する必要があり、Windows server 2019で下記設定をし、ログを有効化しました。

有効化方法

「Win + R」でファイル名を指定して実行起動。

regeditと入力してレジストリエディターを起動します。

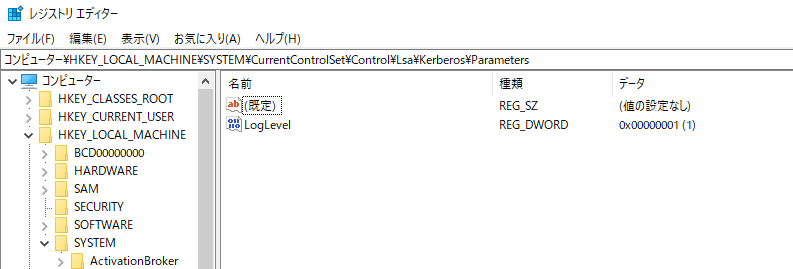

レジストリエディター上で下記の場所にログを有効化する値を作成します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters作成する値はLogLevelで種類はREG_DWORD。値は0x1になります。

設定後レジストリエディターを閉じることで、ログが自動的に有効化されます。

ログの確認方法

イベントビューアーを起動します。

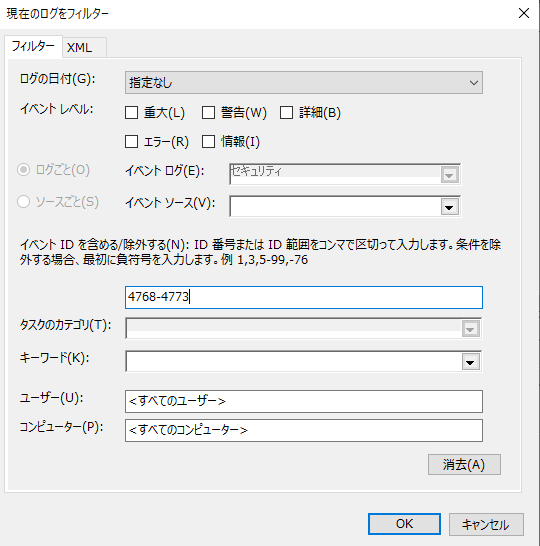

そこからWindows ログ > セキュリティを右クリックして現在のログをフィルターを選択します。

ここにイベントID 4768-4773をフィルターとして入れることで、Kerberosのイベントだけ確認できます。

それぞれのイベントをダブルクリックすることで詳細が見えます。