Azure ADを使ってSAMLを試してみる

アプリケーションとしては、テスト用に公開されているRSAのSAML Test Service Providerを使用します。

参考 RSA SAML Test Service Provider設定

設定に移りますが、アプリケーションを割り当てるユーザは事前に作成しております。

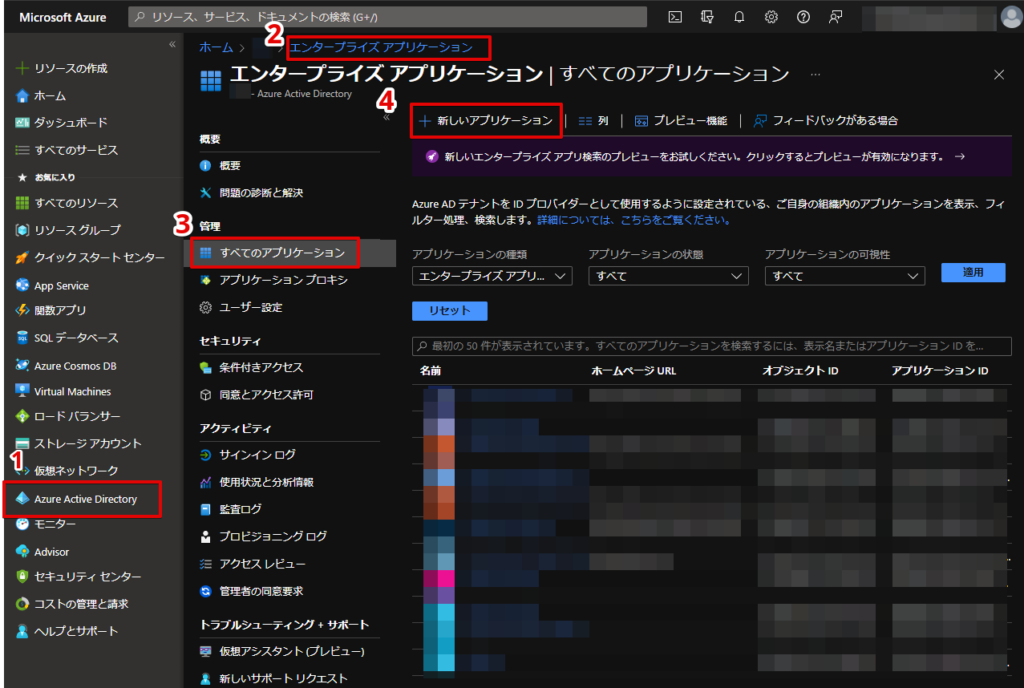

AzureADのエンタープライズアプリケーションで新しいアプリケーションを作成します。

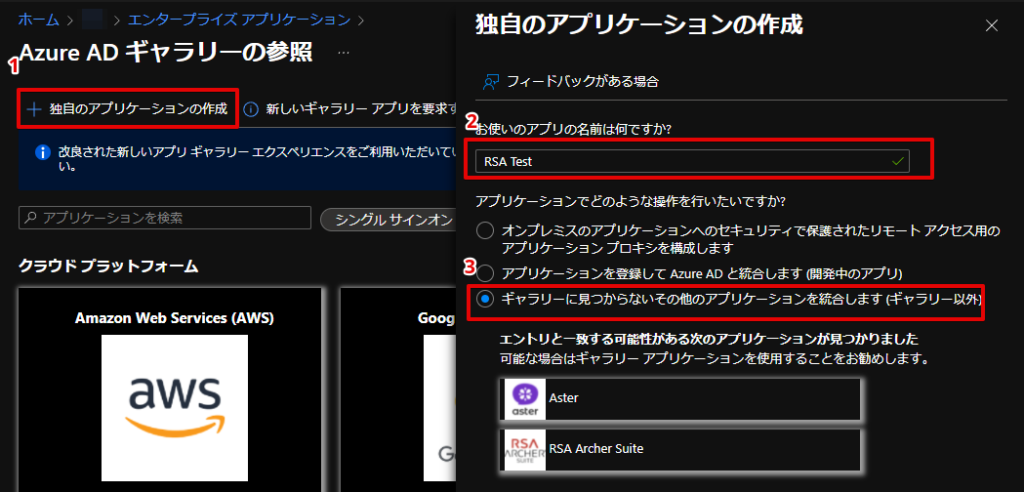

ギャラリーにないアプリケーションなので、「独自のアプリケーションの作成」をクリックし、アプリの名前を入力します。「RSA Test」としました。続いて、どのような操作を行うかの質問に対しては、ギャラリーに見つからないアプリケーションであると回答します。

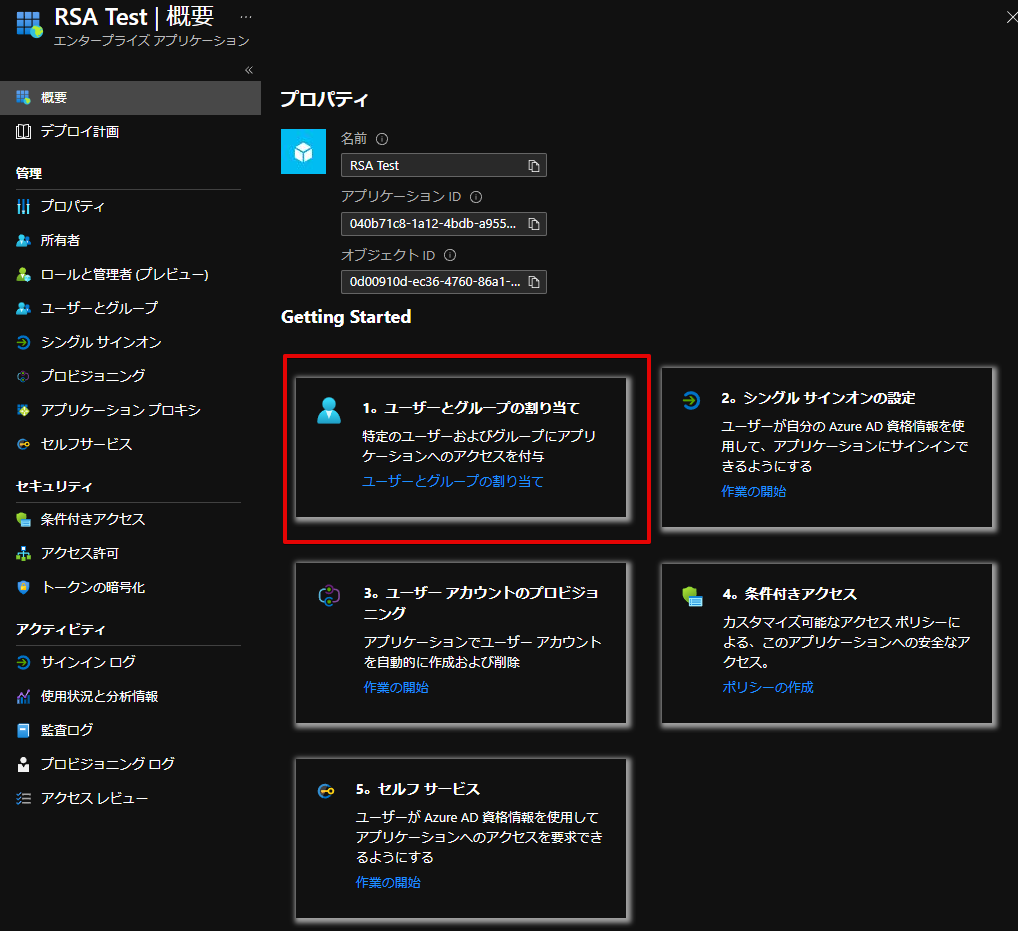

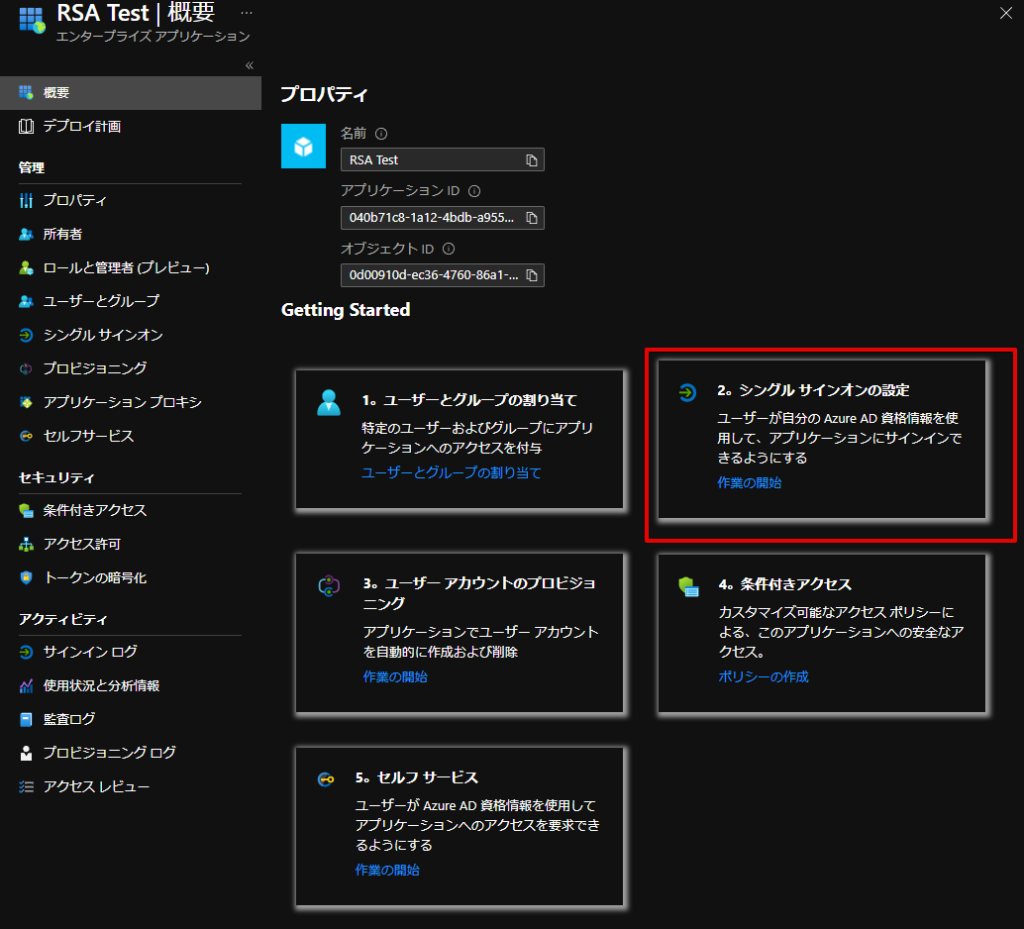

上記入力後、作成ボタンを押すと、下記の画面に移ります。

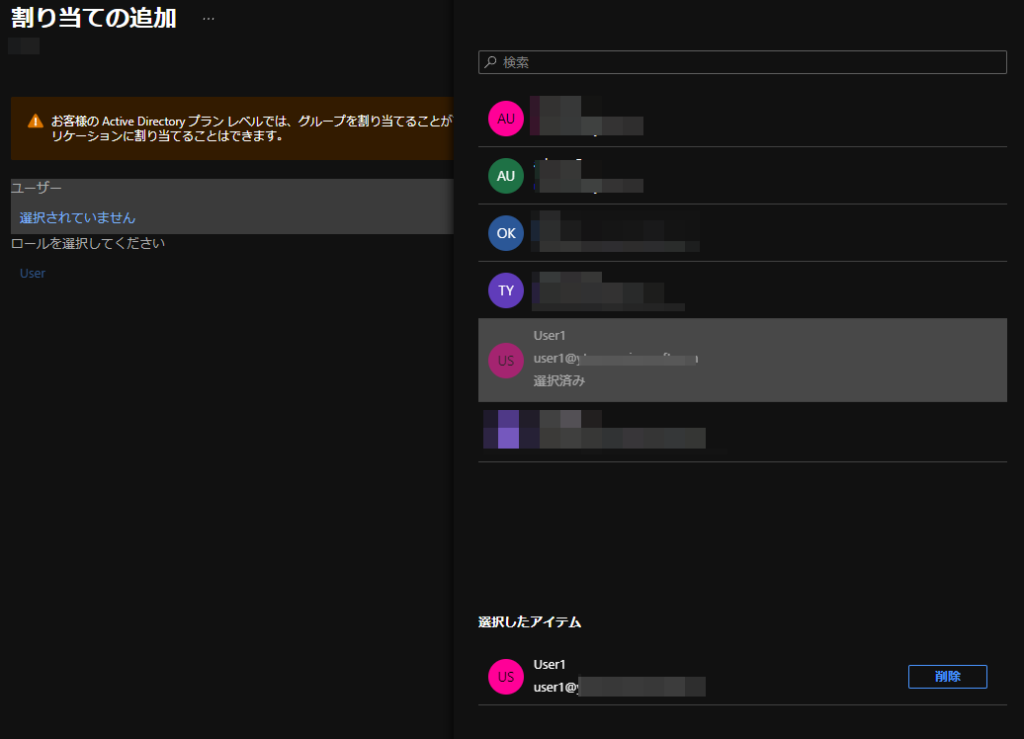

事前に作成したUser1にアプリケーションを割り当てます。

続いて、SSOの設定をしていきます。

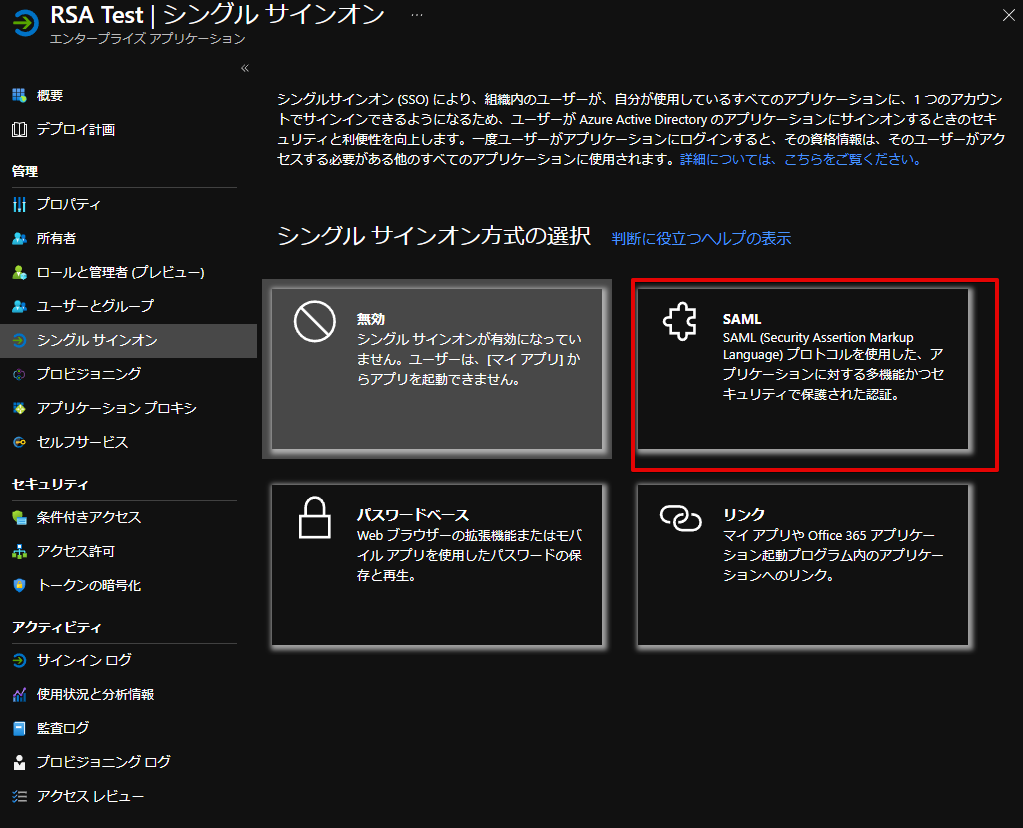

今回使用するプロトコルはSAMLなので、SAMLをクリックしてください。

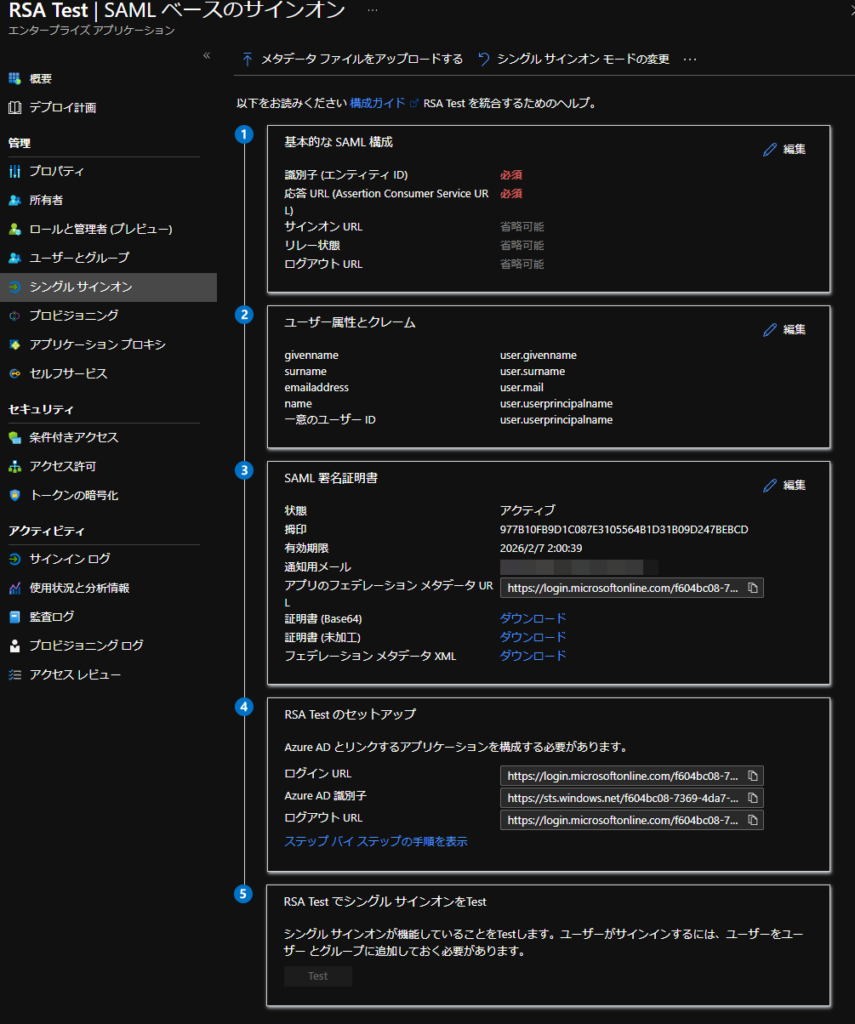

次の画面ではSSOに必要な情報を入力していきます。EntityIDとAssertion Consumer Service URLが必須項目なのでRSA Test Service Providerから取得します。

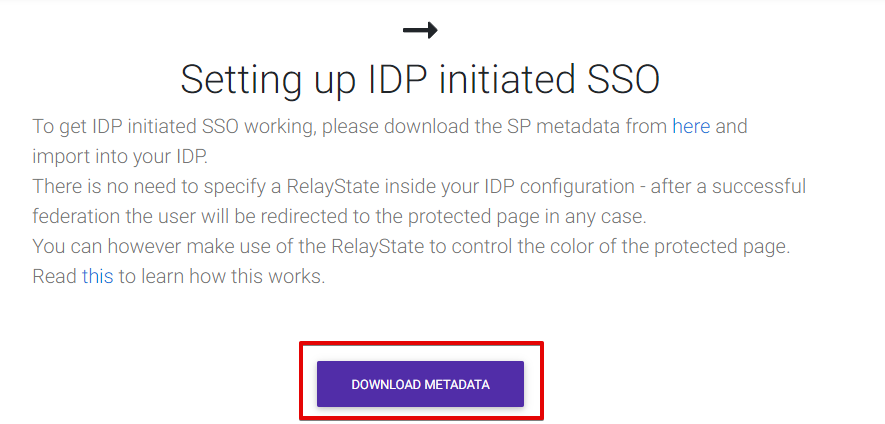

下記のリンクからDOWNLOAD METADATAをクリックして、それらの情報を取得します。

参考 RSA SAML Test Service Provider

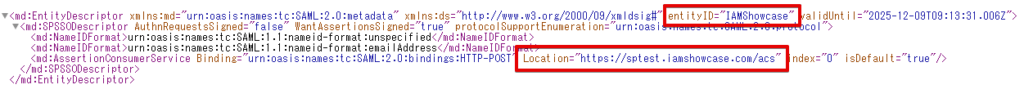

ダウンロードしたXMLファイルを表示すると以下のように表示されてますので、その中の「entityID」と(AssertionConsumerServiceの)「Location」をコピーしてAzureAD側に入力します。

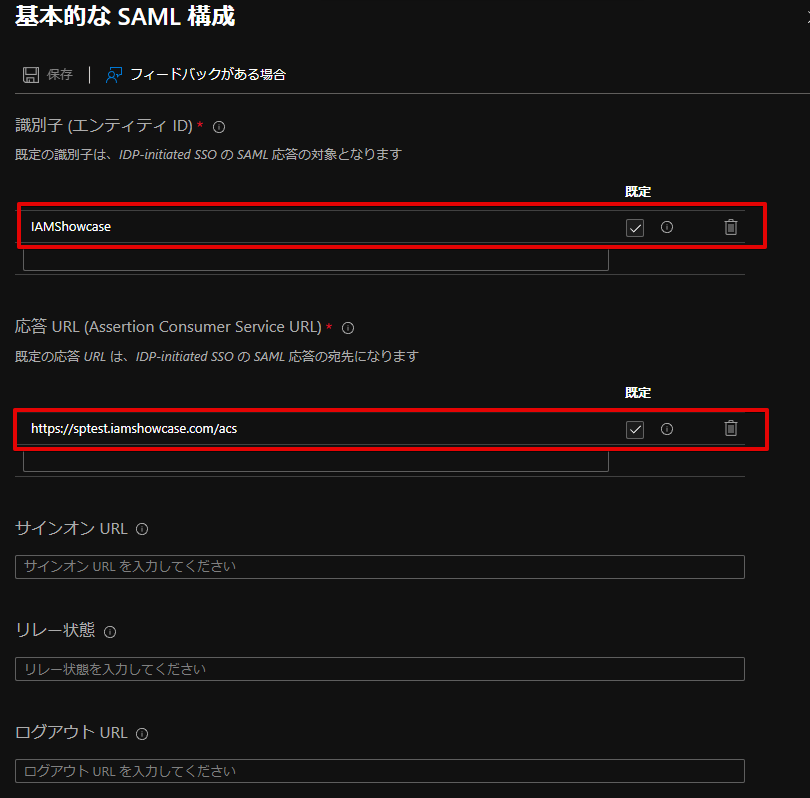

「基本的なSAMLの構成」をクリックすると下記の画面になるので、コピーした内容を入力してください。

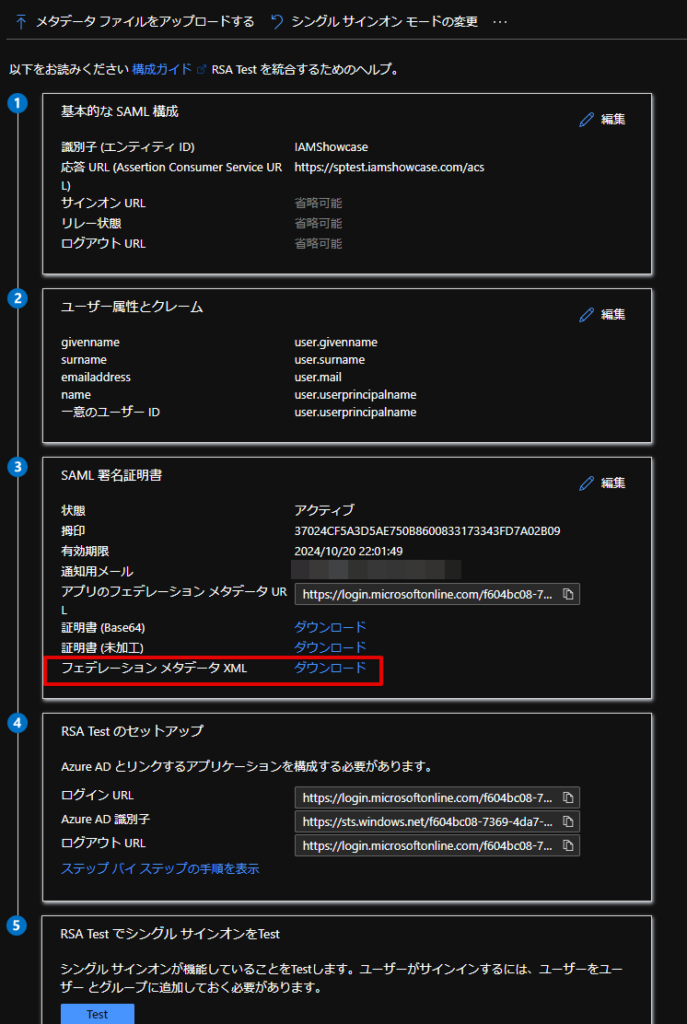

続いて、AzureAD(IDP)側の情報をSPに提供するため、XMLデータを下記のリンクからダウンロードします。

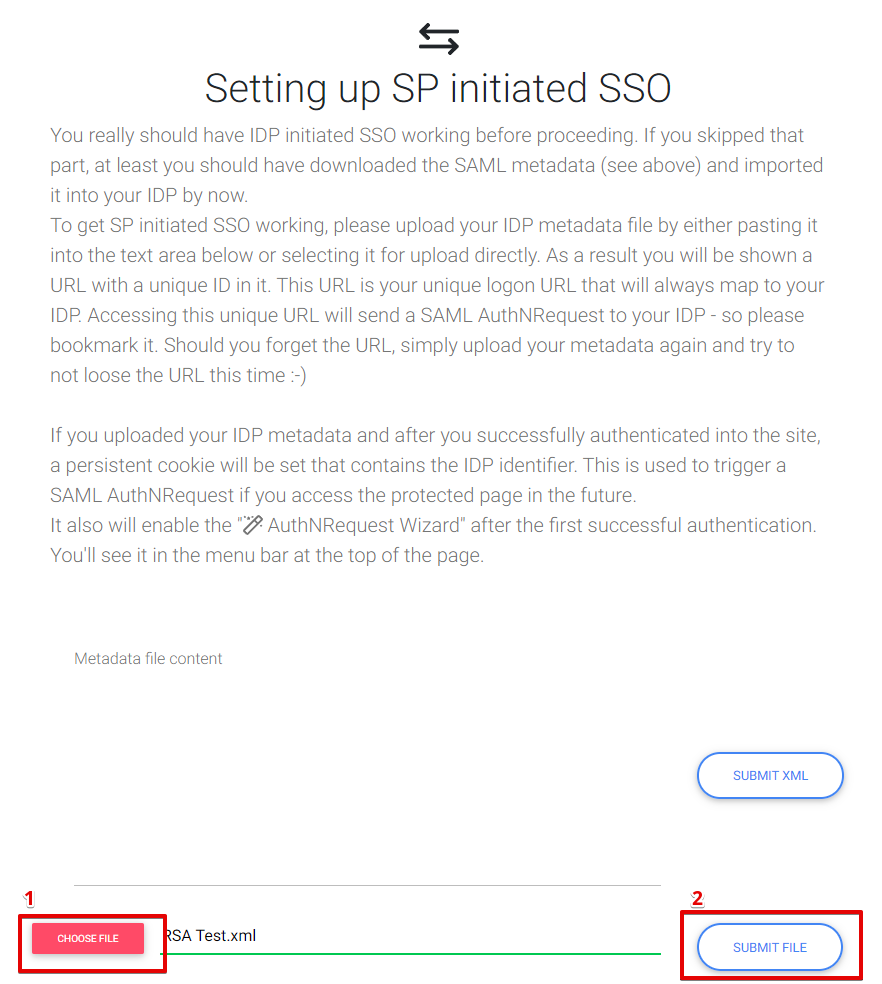

ダウンロードしたXMLファイルは、RSA SAML Test Providerでアップロードしてください。

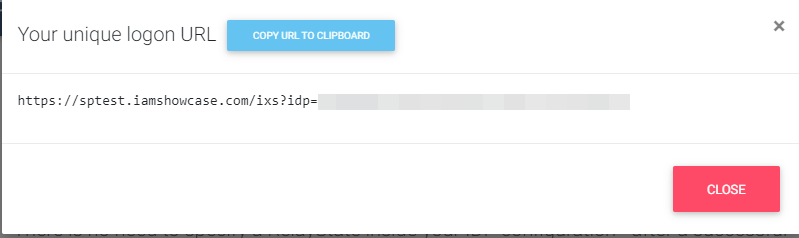

アップロードが完了すると設定は完了です。その際に、SPからログインする際のURLが発行されますので、そのURLをコピーしておきましょう。

テスト

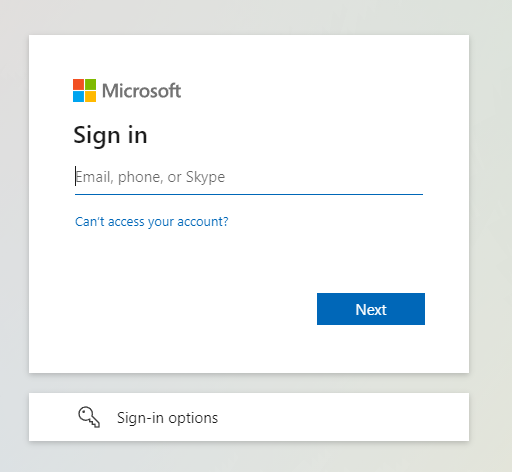

プライベートモードで先程のURLを開いてみてください。ログインしていない状態でテストするため、プライベートモードを使用しています。

自動的にリダイレクトされて、Microsoftのログイン画面が表示されると思いますので、アプリケーションが割り当てられたユーザでログインしましょう

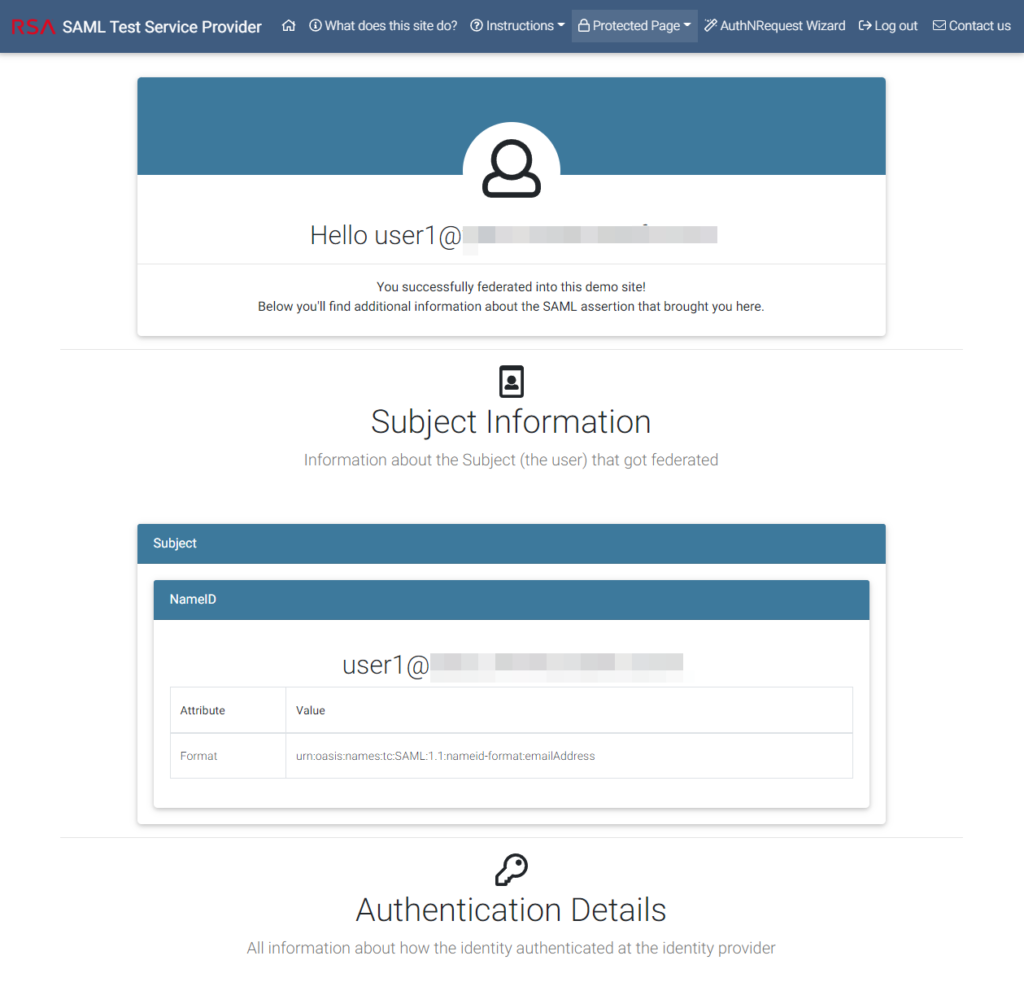

ログインに成功するとSAMLで取得したユーザ情報が表示されるようになります。

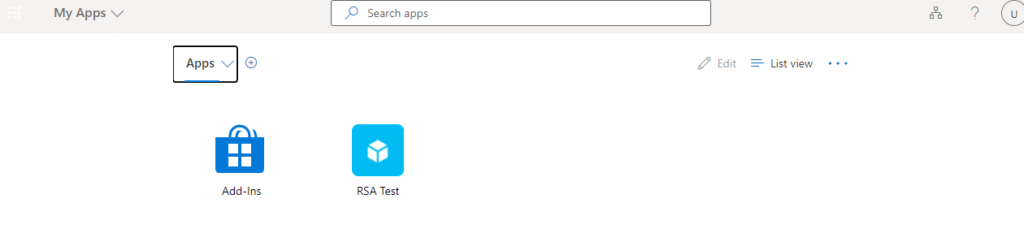

IDP側からログインするには、下記のリンクからMy Appsページに行きます。

参考 My Appsアプリケーションが割り当てられたユーザーでログインしていれば、RSA Testのアイコンがあるはずです。アイコンをクリックすると先程と同様にユーザー情報が表示されたアプリケーションのページへ遷移されます。

設定は以上です。

これでAzureADとSAMLアプリケーションを連携することができました。次回は、もう少し細かくSAMLを見ていきます。